🐶 Editor - HackTheBox

🧠 Informations Générales

- Difficulté : Easy

- OS : Linux

- Nom de la machine : Editor

🔍 Reco & Enum

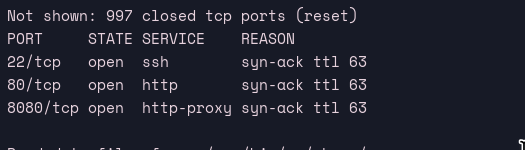

Un scan de la machine révèle que seuls les ports 22 (SSH) , 80 (HTTP) et 8080 ( HTTP-PROXY) sont ouverts.

🌐 Analyse du Site Web

En accédant à l’adresse IP via un navigateur, un site de téléchargement d'ide s’affiche.

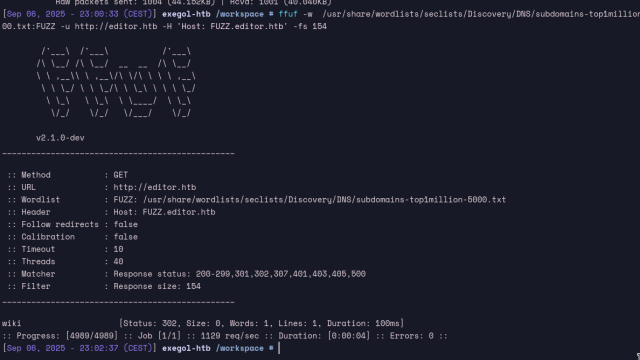

Un scan de sous domaine met en évidence qu'il existe un second sous domaine qui s'appelle wiki.editor.htb

🧬 Exploitation du Xwiki

En se rendant sur la page, on voit en gros que le xwiki présent pour la documentation est de version 15.10.8. Après plusieurs recherches, on se rend compte qu'elle est vulnérable à cette CVE :

https://www.exploit-db.com/exploits/52136

🎯 Upload d’un Reverse Shell

L'exploit présent sur exploitdb étant un peu bancal, j'ai plutôt utilisé celui ci qui fonctionne correctement et qui nous permet d'avoir le reverse shell :

https://github.com/gunzf0x/CVE-2025-24893

👤 Première élévation de privilège

Une exploration du système permet d’identifier un utilisateur nommé oliver.

En explorant les fichiers de configuration Xwiki dans /etc/xwiki, un fichier attire notre attention : hibernate.cfg.xml On trouve un mot de pass qu'on se sert pour se connecter en tant qu'oliver et récupérer le second flag.

🛠️ Seconde Élévation de Privilèges

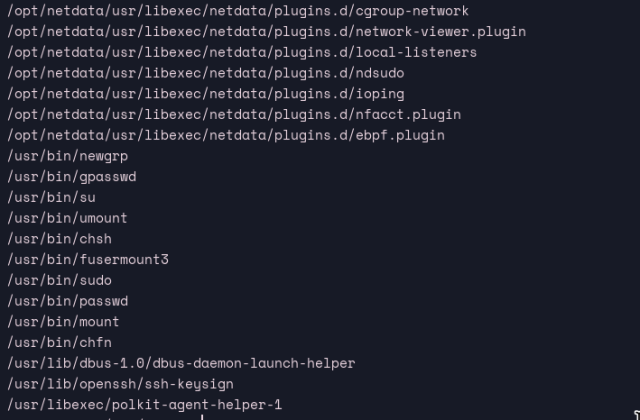

En regardant quelles fichiers ont les permissions root à l'aide de cette commande : find / -user root -perm -4000 -print 2>/dev/null on se retrouve avec cette sortie :

Ici un binaire attire notre attention le ndsudo. Après des recherches, on se rend compte que le ndsudo est vulnérable à une CVE :

https://github.com/AzureADTrent/CVE-2024-32019-POC

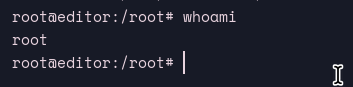

En déployant ce POC, on récupère bien le shell root :

✅ Machine pwned avec succès.